Kinesiske biler fikk betydelig oppmerksomhet i norske medier etter at Aftenposten i fjor sommer skrev om høytstående embedsmenn, statsråder og stortingspolitikere som hadde gått til innkjøp av bilene som privatpersoner. Enkelte kjørte også bilene inn i Stortingsgarasjen. Etter den tid har diskusjonene fortsatt og ikke bare kinesiske biler, men også busser, har inntatt det norske veinettet i stor skala. Oslo kommune har anskaffet 224 kinesiske el-busser og Forsvaret benytter dem. Sist aktualisert med en Yutong buss sett kjørende inn på Lutvann leir, Etterretningstjenestens hovedkvarter.

Spørsmålet som alle stiller seg, er hvilken risiko dette egentlig innebærer. Og her finnes det ulike «leirer». På den ene siden har du de som mener at dette automatisk innebærer høy sikkerhetsrisiko, mens på den andre siden har du de som mener at dette er lite eller uproblematisk så lenge kjøretøyene ikke er tilkoblet skjermingsverdige IT-systemer. Svaret er mer nyansert enn som så – og befinner seg et sted mellom de to ytterpunktene.

Fakta som grunnlag for vurdering av risiko

For å vurdere risiko trenger man et godt faktagrunnlag. Et faktagrunnlag fremskaffes først og fremst ved å gjøre undersøkelser. Når vi snakker om teknologi er det primært tekniske undersøkelser som er den foretrukne metoden for å fremskaffe faktagrunnlaget. Det vil i dette tilfellet si å undersøke hvilke data som samles inn av bussene, hvor og hvordan dataene behandles og lagres, hvilke sensorer og andre kapabiliteter de har for informasjonsinnhenting og hvordan produsenten, i det sistnevnte tilfellet Yutong, kan påvirke IT-systemet gjennom de rettigheter som de har i IT-systemene plassert i bussen.

Disse tekniske kildene til informasjon gir oss et grunnlag til å utforme trussel-scenarioer som kan benyttes videre for å vurdere risiko. Scenarioene kan være mange, men jeg vil i denne artikkelen benytte et fåtall scenarioer for å illustrere noen sentrale utfordringer.

Moderne kjøretøyer og el-biler er i dag i all hovedsak en svært avansert datamaskin med flere hundre mikroprosessorer og sensorer som er utstyrt med hjul som tilleggsutstyr. Et kjøretøy er i dag utstyrt med wifi-sendere og mottakere som søker etter trådløse nettverk i nærområdet, slik en hvilken som helst mobiltelefon eller datamaskin er i stand til. En Yutong buss på innsiden av Lutvann og Forsvarets baser fanger dermed opp informasjon om trådløse nettverk som er tilgjengelig «innenfor gjerdene». Eller i Stortingsgarasjen dersom det trådløse nettverket til Stortinget skulle være tilgjengelig fra nevnte lokasjon. Forhåpentligvis har både Forsvaret og Stortinget tenkt på dette scenarioet, så de har sikret sine trådløse nettverk mot en slik angrepsvektor. For eksempel ved å passord-beskytte nettverket som ansatte eller gjester benytter seg av. Samtidig er det en relativt enkel oppgave å komme seg forbi et enkelt passord for dyktige hackere. Kommer man seg forbi beskyttelsesmekanismene – kan man jobbe seg videre «innover» i nettverket.

Det neste spørsmålet blir da om informasjon innsamlet via Yutong bussen vil være tilgjengelig for kinesiske myndigheter og -tjenester. Vel, det vet vi ikke med sikkerhet.

Norske sikkerhetseksperter har undersøkt en kinesisk el-bil

Men, en gruppe sikkerhetsfolk i Norge har undersøkt hvilke data som ble sendt fra en kinesisk NIO elbil. Det de fant ut, var at til tross for at produsenten NIO selv oppgir at alle data kun behandles på europeiske datasentre – så oversendes en betydelig mengde data likevel til kinesiske domener. Informasjon overføres altså til servere i Kina. Hva datapakkene faktisk inneholder er fremdeles litt uklart, men fakta undersøkelsen til de norske elbil- og sikkerhetsentusiastene illustrerer at betydelige mengder data overføres til Kina – og det elbil produsenten uttaler at er praksis, viser seg å ikke være korrekt.

Dette skaper en usikkerhet hos oss – og illustrerer at kinesiske selskaper har mulighet til å overføre data tilbake til det kinesiske fastlandet, dersom de måtte ønske det. Det er heller ikke nødvendig å overføre alle data tilbake til det kinesiske fastlandet. Så lenge selskapet er kinesisk eller har utviklere i Kina, kan de skaffe seg logisk (teknisk) tilgang til dataene uten å overføre dem «i bulk» (store datamengder) tilbake til Kina. Dermed er ikke dette lengre bare spekulasjoner – men har nå blitt dokumentert av de norske ekspertene som høster internasjonal anerkjennelse for undersøkelsene av den kinesiske el-bilen.

Nearest neighbor attack – wifi som angrepsvektor

Gitt at informasjon fra kjøretøyene samles inn og blir tilgjengelig for kinesiske tjenester, så blir det neste spørsmålet: Hvordan kan de benytte denne informasjonen til å utføre en målrettet cyberoperasjon? Og her kan vi, som andre trusselaktører, la oss inspirere av russiske etterretningstjenester. Allerede i 2022 utførte APT28, en cyberenhet tilknyttet GRU, en cyberoperasjon mot en amerikansk virksomhet ved å utnytte svakheter i wifi-nettverk. Det gjorde den militære etterretningstjenesten på følgende måte: APT28 ønsket å fremskaffe informasjon relatert til krigen i Ukraina fra en amerikansk virksomhet med inngående innsikt i temaet. Ettersom virksomheten (heretter omtalt som virksomhet A) hadde sikret sine IT-systemer godt mot cyberoperasjoner utført fra internett, kompromitterte de russiske hackerne en annen virksomhet (virksomhet B), som lå i geografisk nærhet til virksomhet A. Ved først å hacke virksomhet B og deretter gå via wifi nettverket til B, klarte de russiske hackerne å komme seg videre til virksomhet A. Også dette via wifi. De to virksomhetene (A og B) sine wifi-nettverk var i geografisk nærhet til hverandre, og det var mulig å komme seg fra det ene nettverket, og over til det andre. Angrepsmetoden offentliggjort i 2024 fikk derfor betegnelsen «nearest neighbor attack».

Så tilbake til Yutong-bussene inne på Lutvann leir og andre baser i Forsvaret: Når wifi-nettverkene er kartlagt, er det enklere å vurdere hvilke trådløse nettverks som bør forsøke å kompromitteres. Dette er en del av informasjonsinnhentingsfasen som inngår når man utfører en målrettet cyberoperasjon. Men dette scenarioet forutsetter imidlertid at de aktørene som utfører cyberoperasjoner på vegne av Kina, får tilgang til informasjon fra kjøretøyene som blir samlet inn. Dette vet vi som sagt ikke med sikkerhet, men ut ifra undersøkelsene til de norske ekspertene, så vet vi at data overføres til Kina fra én kinesisk el-bil produsent. Vi kan dermed ikke utelukke at det er tilfellet – og dette kan endre seg i fremtiden (både til det bedre og til det verre). Men gitt at angrepsvektoren er mulig, så bør samfunnskritiske virksomheter i det minste sikre seg mot slik utnyttelse.

Å fjerne alle wifi-nettverk i Forsvarets baser er trolig lite ønskelig. Wifi har tross alt kommet for å bli. Et nødvendig sikringstiltak vil derfor være å kun koble lite kritiske IT-systemer og tjenester til de samme nettverkene som de trådløse nettverkene befinner seg på. Dermed reduserer man at kritiske systemer kan bli kompromittert via wifi. Det som imidlertid kan være en utfordring, er at det ofte finnes sårbarheter og tilkoblinger mellom systemer, som utvikler seg over tid, og som eier av systemet ikke er klar over. Noe som igjen kan utnyttes for å komme seg videre fra et lite viktig system og over til ett som er viktigere. Det trenger ikke være sikkerhetsgodkjente systemer for behandling av gradert informasjon, men likevel en vei videre til systemer som forvalter viktigere verdier.

Kina: En svært kompetent aktør i cyberdomenet

Undertegnede har tidligere skrevet artikler for Stratagem hvor kinesiske cyberaktørers kapasiteter belyses. Kina har siden Xi Jinping overtok presidentskapet i 2013 ønsket å bli en stormakt i cyberdomenet – og det er de på god vei til å bli, om de ikke allerede er blant de fremste. Amerikanske justismyndigheter tiltalte flere kinesiske borgere for å ha utført cyberoperasjoner i perioden 2010 til 2024. Personer fra grupperingene APT 27 («Hafnium») og APT 31 (Wuhan XRZ), som begge var involvert i hackingen av Stortinget i 2021, er på tiltalebenken. Kinesiske cyberaktører har fortsatt å utnytte sårbarheter i IT-produkter – og i midten av mai utnyttet de igjen nulldagssårbarheter i Ivantis produkter, samme produkt (EPMM) som ble utnyttet for å utføre den målrettede cyberoperasjonen mot IT-plattformen til de 12 departementene i Norge, sommeren 2023.

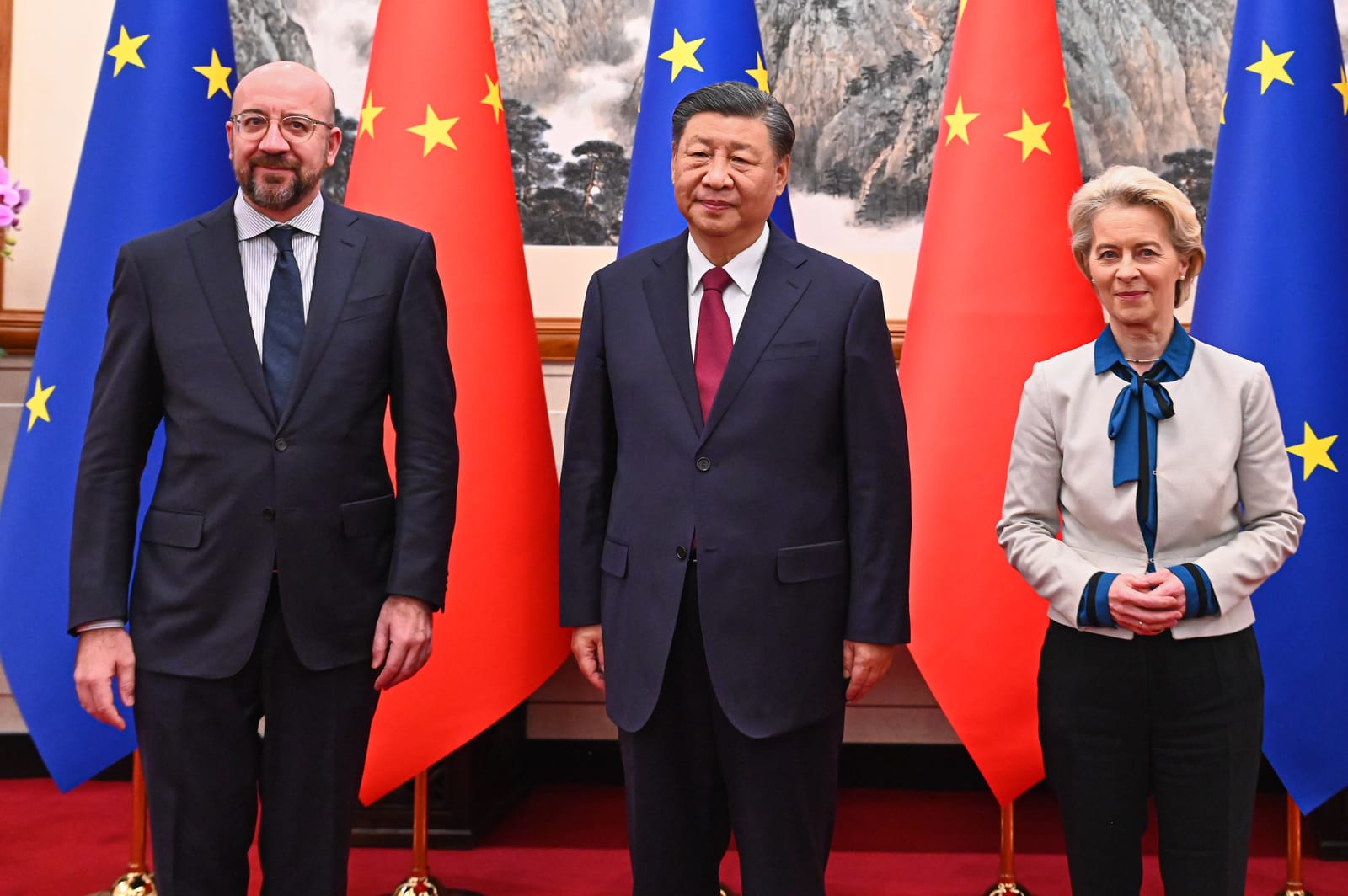

I tillegg er det verdt å merke seg at Xi Jinping tidligere i år holdt et offentlig kringkastet møte med flere av de viktigste kinesiske teknologi-selskapene. Tilstede var blant annet toppsjefene av bilprodusenten BYD og ikke minst, AI-nykommeren DeepSeek. Møtet illustrerer hvor viktig de kinesiske teknologiselskapene nå er for Beijing – og den kinesiske presidenten gjorde det tydelig under møtet at han forventer at selskapene vil samarbeide med kinesiske myndigheter. Hva dette helt konkret har å si for kinesiske kjøretøyer på norske veier er vanskelig å si, men vi bør ikke utelukke at de er eller vil bli plattformer for informasjonsinnhenting som kinesiske myndigheter kan benytte seg av.

I denne artikkelen har jeg kun fokusert på ett mulig scenario, nemlig muligheten for å benytte wifi som en kommunikasjonskanal og sensor for informasjonsinnhenting. Da har vi ikke brukt tid på den generelle datainnsamlingen fra alle kjøretøyene eller muligheten for å utføre sabotasje på et strategisk gunstig tidspunkt, som er andre aktuelle scenarier.

Det som imidlertid er verdt å merke seg, er at det ikke lengre er et tydelig skille mellom den fysiske og den digitale verden. Det digitale er i dag en integrert del av den fysiske –noe vi bør ta innover oss. Eller så havner vi på ville veier – alternativt i Forsvarets baser.

Foto: Wikimedia commons