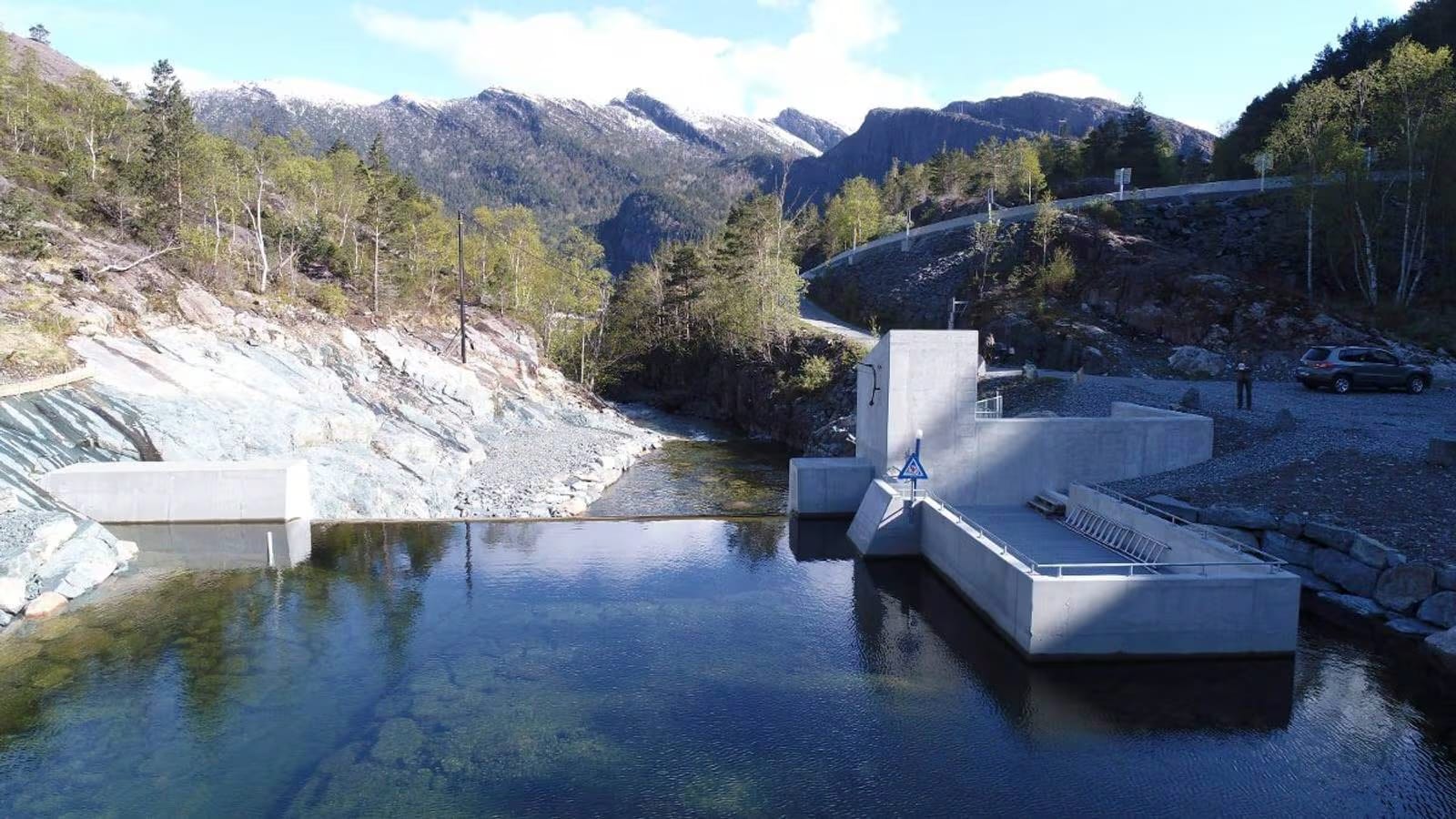

I sommer, nærmere bestemt i juni, fikk den norske offentligheten en liten oppvekker da flere medier skrev om cyberoperasjonen hvor en pro-russisk gruppering hacket seg inn i styringssystemene til demningen ved Risevatnet i Bremanger som ligger i Vestland fylke.

Trusselaktørene hadde fått tilgang til operatørpanelet som styrte vannføringen i demningen, ved å utnytte et svakt passord. Operatørpanelet var da tilsynelatende tilgjengelig direkte fra internett, slik at angriperen enkelt kunne logge seg inn. Videre hadde de pro-russiske aktørene åpnet ventilen til 100 prosent, slik at det gikk 497 liter mer vann i sekundet enn kravet til minstevannføring. Flomberegninga var på 20.000 liter.

«Hackingen» av damanlegget førte med andre ord ikke til fysiske skader utover at noen flere liter vann i sekundet rant gjennom elven. Likevel fikk den relativt lite sofistikerte «operasjonen» forsideoppslag i flere av landets aviser, noe trusselaktøren som stod bak hackingen senere spredte på sin Telegram-kanal. Artikler fra TV2 og VG ble spredt på Telegram-kanalen «Z-Alliance» når trusselaktøren tilsynelatende danset sin seriersdans. De pro-russiske hacktivistene fra Z-Alliance har kompromittert industrielle kontroll systemer som er koblet til operasjonell teknologi, i flere andre land tidligere.

Lite avanserte operasjoner – stort ønske om oppmerksomhet

Det paradoksale når det gjelder cyberoperasjoner er gjerne at det er de lite sofistikerte operasjonene utført av mindre avanserte trusselaktører, som får mest oppmerksomhet. «Hackingen» (eller rettere sagt: innloggingen) til de pro-russiske aktørene omtalt over, er et illustrerende eksempel. Men også etter at Russland gikk til fullskalainvasjon av Ukraina, har flere norske nettsider blitt utsatt for tjenestenektangrep (DDoS: distributed denial of service attacks). Den pro-russiske hacktivist-grupperingen KillNet’s overbelastning av nettsidene til Altinn, BankID, Politiet, Arbeidstilsynet m.fl. sommeren 2022, var starten på det som har blitt en ny normaltilstand for flere norske virksomheter.

Tjenestenektangrepene som var lite sofistikerte fikk likevel stor medieoppmerksomhet. Forsideoppslag i alle landets aviser og omtale på Dagsrevyen, blant annet. I tillegg til å skape litt forstyrrelser, er ønsket om oppmerksomhet nettopp motivet bak aktiviteten. Ikke så ulikt enkelte andre former for aktivisme, benytter hacktivistene fremgangsmåter som er ulovlige (ved å utføre skadeverk) – med hensikt å få oppmerksomhet om sin sak.

Tjenestenektangrepene som de pro-russiske grupperingene KillNet og NoName057(16) og hackingen av operatørpanelene til demningen i Bremanger av «Z-Alliance», har begge det til felles at «operasjonene» har vært relativt enkelt utført. Tjenestenektangrep utført ved hjelp av botnet bestående av flere hundre tusen infiserte maskiner som forsøker å besøke én og samme nettside samtidig, har man i flere år kunnet leie for noen tusen dollar. I 2016 rapporterte Forbes at Mirai-botnettverket bestående av 100,000 infiserte maskiner, kunne hyres inn for 7,500 dollar til å utføre overbelastningsangrep på 1 Terabit per sekund med datatrafikk, med varighet på to uker. Det er mulig å beskytte seg mot slike tjenestenektangrep ved å filtrere ut trafikk som kommer fra maskiner utenfor Norge. Eller ved å kjøpe DDoS-beskyttelse fra leverandører som for eksempel Cloudflare.

Grunnleggende sikkerhetstiltak må på plass

Demningen i Bremanger som ble kompromittert ved at et operatørpanel var tilgjengelig på internett, hvor «hackerne» fra Z-Alliance logget seg inn ved hjelp av et svakt passord, fremstod heller ikke spesielt avansert. Snarere tvert imot. Det var veldig lite avansert. Operasjonell teknologi som er tilgjengelig for trusselaktører over internett kun med et enkelt passord som beskyttelse er det samme som veldig dårlig sikkerhet. Det er helt sikkert behagelig for de som styrer demningen å kunne logge seg inn fra en hvilken som helst datamaskin, hvor som helst i verden – kun ved bruk av et enkelt brukernavn og passord. Enten det er fra jobben, hjemmekontoret, på ferie i utlandet eller fra hytta. Problemet er bare at en så lite restriktiv tilnærming til sikkerhet gjør at hvem som helst kan gjøre nøyaktig det samme. Enten man befinner seg i Kina, Russland, Iran eller Norge.

Ideelt sett skulle systemet vært låst ned til at det kun var et fåtall godt sikrede fysiske datamaskiner som kunne logge seg på web-serveren med demningens operatørpanel. Og da skulle det vært krav om flere faktorer for autentisering slik at det ikke var nok å gjette seg frem til et svakt passord. Et sertifikat, en kodebrikke eller en fysisk «passnøkkel» ville gjort det betydelig vanskeligere for angriperne. I tillegg burde web-serveren vært sikret slik at det heller ikke var teknisk kjente sårbarheter som «hackerne» enkelt kunne utnytte for å skaffe seg urettmessig tilgang til operatørpanelet som styrte demningen. Likevel så alle disse grunnleggende sikkerhetstiltakene tilsynelatende ut til å mangle ut fra det vi kan lese om saken i mediene. Angriperne trengte heller ikke «hacke» i ordets rette forstand. De logget seg derimot inn på samme måte som den legitime brukeren av systemet selv ville ha gjort. Nettopp fordi de grunnleggende sikkerhetstiltakene som beskytter et IT-system mot å bli kompromittert, manglet.

Nordmenn mener cyberangrep er den største trusselen

På denne måten gjør vi oss selv en bjørnetjeneste vis-a-vis Russland ved å ha dårlig sikrede IT-systemer her i landet. Vi legger til rette for at pro-russiske hacktivister, og andre aktører med ondsinnede hensikter, enkelt kan utsette norske virksomheter for press. I rapporten utenriks- og sikkerhetspolitiske holdninger i valgåret 2025, viser NUPI til at hele 62% av den norske befolkningen mener at «cyberangrep fra andre land utgjør en høy eller svært høy trussel». Faktisk er cyberangrep det trusselfenomenet som nordmenn mener representererer den største trusselen. En større trussel enn klimaendringer, terrororganisasjoner, spenninger i forholdet til Russland og global økonomisk ustabilitet. Personlig så tenker jeg at flere av de nevnte trusselfenomenene kan true samfunns- og statssikkerheten i større grad enn hva vi frem til i dag har sett cyberangrep være i stand til å utføre av skade. Spesielt ettersom vi kan gjøre mye for å sikre oss mot cyberangrep, ved å beskytte IT-systemene våre bedre enn hva vi gjør i dag.

En sentral utfordring er imidlertid at så lenge vi fremdeles har dårlig sikrede IT-systemer her i landet, som er enkle mål for pro-russiske hacktivister og kriminelle cyberaktører, så vil de fremdeles oppnå forsideoppslag i landets største medier. Dette også ved å utføre «operasjoner» som fører til ingen eller lite skade. Det gir derimot befolkningen et inntrykk av at pro-russiske hacktivister er mer kapable enn hva de faktisk er i stand til å utføre av skade. Som påvirkningsoperasjoner er aktiviteten med andre ord mer effektiv enn til å utføre sabotasje rettet mot kritiske samfunnsfunksjoner som fører til permanent skade.

Den gleden bør vi ikke gi de pro-russiske cyberaktørene. Derfor må vi sikre oss bedre.

Foto: Arve Olav F. Solbakken / Firdaposten