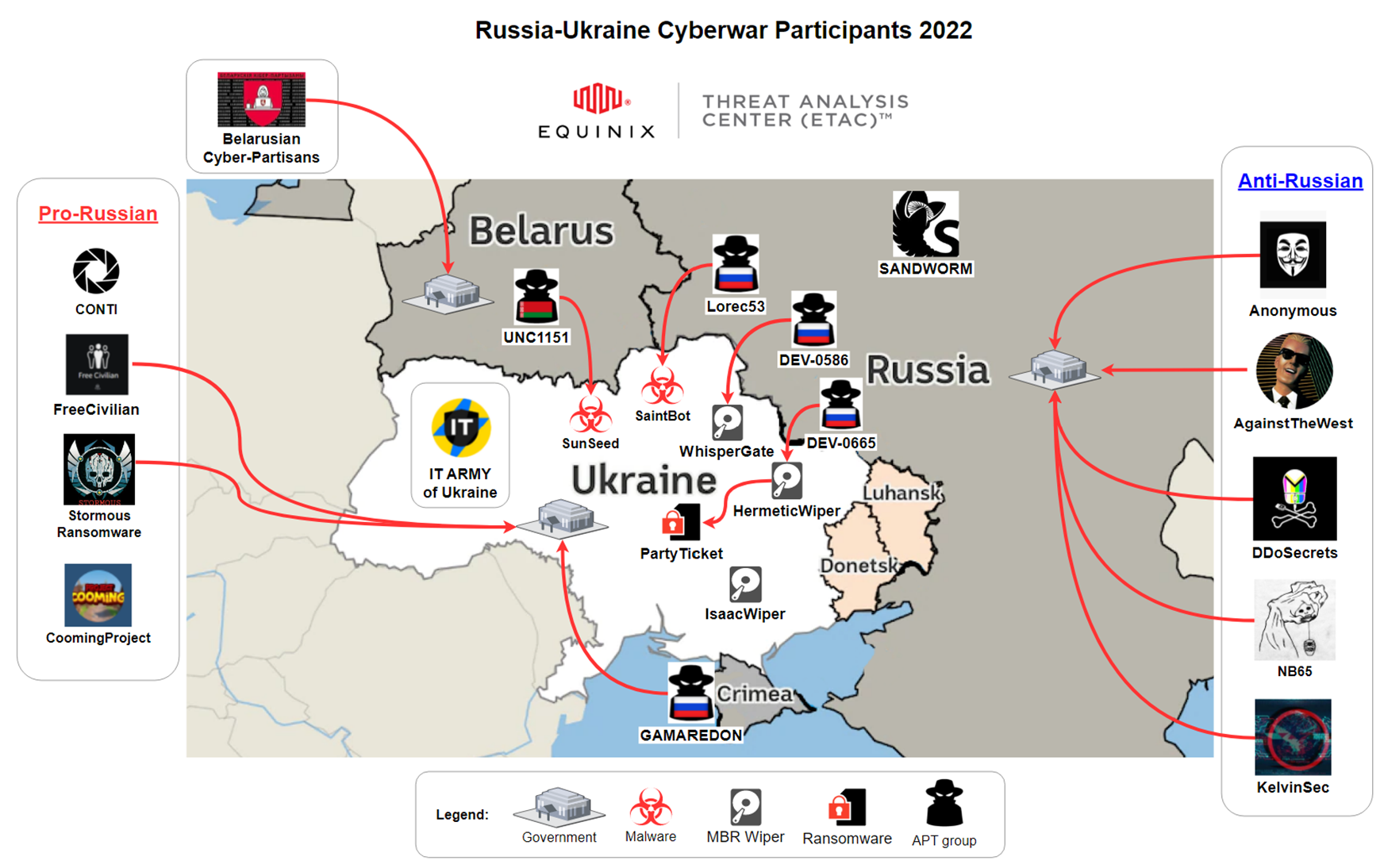

I dette innlegget vil vi se nærmere på bruken av cyberoperasjoner i krigen mellom Russland og Ukraina. Hvordan har cyberoperasjonene artet seg, hva har partene oppnådd og hva kan vi lære av dette? Det korte svaret er at Russland i perioden fra annekteringen av Krim i 2014 og fram til 2021 har gjennomført en rekke cyberoperasjoner for å svekke den ukrainske forsvarsevnen, mens Ukraina siden invasjonen i februar 2022 har vært den dominerende aktøren i cyberdomenet. Gjennom å bygge cyber-forsvarsevne og samarbeide med vestlige militære cyber-styrker og store internasjonale teknologiselskap, har Ukraina oppnådd strategisk og militær dominans i cyberdomenet. En dominans som har gjort det mulig for ukrainske myndigheter å samordne forsvarsinnsatsen, informere verden om situasjonen og svekke den Russiske krigføringen. Som et eksempel kan vi spørre oss selv om den vestlige støtten til Ukraina hadde vært like stor hvis president Zelenskiy ikke hadde hatt mulighet til å fremføre sine daglige oppdateringer i sosiale medier, gjennomført videomøter med internasjonale ledere og holde appeller over videolink? På samme måte har dominansen i cyberdomenet trolig vært viktig for det ukrainske forsvarets situasjonsforståelse, evne til å samordne den militære innsatsen og stanse den Russiske invasjonen.

Cyberoperasjoner i krigføringen

Siden annekteringen av Krim i 2014 har Moskva brukt en rekke maktmidler; alt fra politisk press til tradisjonelle militære styrker, elektronisk krigføring, påvirkningsoperasjoner, trakassering, droner og cyberangrep for å oppnå sine mål. Hvilken effekt virkemidlene har hatt hver for seg og samlet diskuteres, men er fortsatt et åpent spørsmål. Noen effekter er åpenbare, mens andre ikke synes like godt. Fysiske ødeleggelser kan vi se med det blotte øyet. Økonomiske kostnader kan beregnes ganske eksakt. Forstyrrelser og kognitive effekter havner i en gråsone som det er langt verre å estimere, men trolig like viktig som de andre effektene. Selv om vold og evnen til å bekjempe fiendens styrker er det fremste elementet i krigføring er det ikke gjennom fysiske ødeleggelser en krig vinnes, men i hodet på de krigførende partene. Men hva kan så partene i en konflikt egentlig oppnå med cyberoperasjoner?

Kanskje har enkelte sett for seg, slik Bergsjø er inne på i sin artikkel, at konsekvensene av cyberangrep skulle vært mer synlig, mer spektakulær, eller at ødeleggelsene skulle bli større. Men er det sikkert at alt som ikke synes like godt er ufarlig? Forstyrrelsene som skapes av cyberangrep lar seg ikke enkelt sammenligne med at bygninger bombes, stridsvogner sprenges og mennesker lemlestes av granatsplinter. Ja, det er mulig å få motstanderens datamaskiner til å slutte å virke ved hjelp av cyberangrep, slik russerne har gjort flere ganger, men de eksploderer ikke. Ukrainske myndigheter og private IT-selskap har rapportert om tusenvis av cyberangrep siden annekteringen av Krim. Noen av de mest omfattende skjedde i 2015 og 2016 da Moskva brukte cyberangrep til å sabotere strømforsyningen i Ukraina, og i 2017 da russiske cyberstyrker lammet mer enn 300 bedrifter, fire sykehus, to flyplasser, seks kraftselskap, 22 banker og store internasjonale aktører som det danske konteinerskip-selskapet Maersk i en og samme operasjon. Kostnadene var enorme og det tok flere uker å komme i normal drift igjen. Nei, skadene var ikke permanente men konsekvensene var betydelige.

Samarbeid og støtte fra vesten

Alvoret fikk Ukraina til å forberede seg skikkelig, og vestlig støtte har vært omfattende. Amerikanske og britiske cyber protection teams har vært til stede i Ukraina i lang tid, og erfaringene fra russiske cyberoperasjoner mot Estland, Georgia og NATO har vært studert nøye. Ukraina har også etablert et omfattende samarbeid med store teknologiselskap som Microsoft, Google, Meta og SpaceX. Flere av disse selskapene gir Ukraina tilgang til trussel-informasjon, teknisk støtte og infrastruktur. Når Moskva iverksatte målrettede cyberoperasjoner rett før og under invasjonen 24. februar 2022, forsvarte Ukraina seg svært godt. Tilsvarende hadde Ukrainsk etterretning trolig forutsett at Russland ville prøve å ta Kyiv i et lynangrep. Gjennom gode forberedelser og koordinert innsats på tvers av militære og sivile kapasiteter klarte Ukraina å slå de russiske luftlandestyrker og mekaniserte stridsgruppene tilbake. Selv om Moskva ikke lyktes i dette fremstøtet er det få, så vidt vi vet, som definerer tradisjonell militærmakt som irrelevant. Derimot blir russisk etterretning, planlegging og gjennomføring av operasjonene kritisert. På samme måte tror vi heller ikke vi kan betrakte russiske cyber-kapasiteter som ufarlige, selv om det vi har sett så langt bærer preg av dårlig planlegging og mangelfull koordinering. Snarere kan vi trekke fram Ukrainas evne til å forsvare seg mot de russiske cyberangrepene, som en vesentlig årsak til at Moskva trolig ikke oppnådde den effekten de hadde håpet på.

Men hva betyr det egentlig å være forberedt på cyberangrep? Vi har allerede pekt på Ukrainas evne til å tiltrekke seg støtte fra allierte, lære av historien, tilpasse seg virkeligheten og samarbeid med sivile teknologiselskap. Samarbeid som har blitt etablert før invasjonen er et faktum. Et samarbeid som har gjort det mulig å gjennomføre omfattende og målrettede defensive tiltak for å opprettholde handlefrihet i cyberdomenet - også når nasjonen er i krig. Samordning av disse tiltakene på tvers av militær og sivil sektor har utvidet de ukrainske myndighetenes kunnskap om fiendens kapabiliteter, kunnskap om egen digital infrastruktur, forståelse for trusselen og ikke minst hvordan cyberforsvar kan ledes i krig. Selv om det er for tidlig å trekke altfor bastante konklusjoner fra konflikten i Ukraina og at disse nødvendigvis ikke er direkte overførbare til en norsk kontekst - bør vi likevel stille oss spørsmålet om Norge og det norske Forsvaret er godt nok forberedt på cyberangrep?

Situasjonen i Norge

Trusselbildet Norge står overfor er godt beskrevet av Etterretningstjenesten og Politiets sikkerhetstjeneste. Samtidig gjennomgår Norge, og resten av den vestlige verden, en digitalisering av samfunnet som skaper store verdier men også komplekse digitale verdikjeder. Noe som i sin tur øker antallet sårbarheter en motstander kan bruke for å ramme Forsvaret. Men det er trolig ikke digitaliseringen som er den største utfordringen. Et vesentlig større problem er at vi kanskje ikke forstår motstanderen og mulighetene i cyberdomenet godt nok. Der vi ser på cyberangrep som et teknologisk fenomen ser Moskva på cyberdomenet som en arena som muliggjør informasjons- og påvirkningsoperasjoner, som kan anvendes i hele konfliktspekteret der påvirkning er et viktigere mål enn digital ødeleggelse. Samtidig har vi også sett at Russland eksperimenterer med bruk av cyberoperasjoner for å forstyrre kritisk infrastruktur og svekke motstanderens evne til å lede egne operasjoner. Dersom vi legger disse antagelsene til grunn for hvordan cybertrusselen mot Norge vil utvikle seg, kan vi si noe om hva vi bør forberede oss på. Spesielt mener vi det er tre forhold vi må ha fokus på for å beskytte Norge og vår forsvarsevne mot cybertrusler. For det første de digitale verdikjedene, for det andre effektene av cyberangrep og for det tredje sivil-militært samarbeid.

Har vi egentlig god nok kunnskap om våre digitale verdikjeder, slik at forsvarsevnen kan opprettholdes i situasjoner hvor vi står overfor en omfattende cybertrussel? Dette er et stort spørsmål som ikke har et enkelt svar. Det aller meste av digital infrastruktur i Norge er eid av private selskap. Hver for seg har nok eierne av de ulike nettverkene oversikt, men er det noen som har den samlede oversikten? Målsetningen derimot er enkel. For det første må vi ha kontroll over egen digital infrastruktur for å kunne beskytte den. For det andre må vi kjenne de digitale verdikjedene Forsvaret er avhengig av for å kunne forsvare dem mot cybertrusler.

Tilsvarende kan vi stille spørsmål om hvor godt vi egentlig forstår effektene, eller konsekvensene, av cyberangrep. Dette er også et krevende spørsmål som heller ikke har et enkelt svar. Så langt har norske myndigheter hatt et teknisk fokus på hvordan Russland kan spionere på oss og hva de kan ødelegge med sine cyberangrep. Ja, dette er absolutt viktige forhold å være opptatt av, men hva hvis motstanderens hensikt var en annen? Hvor mye vet vi egentlig om de kognitive effektene av cyberangrep? For å forsvare oss mot avanserte statlige og militære cybertrusler, som Russland, må vi forstå hvilke konsekvenser ulike former for cyberangrep kan få for vår virkelighetsforståelse, vår evne til å samarbeide internt og med allierte, og ikke minst hvordan cybertrusselen kan svekke Forsvarets reaksjonsevne, kampkraft og utholdenhet.

Den tredje vi vil trekke fram er sivil-militært samarbeid. Utnytter Forsvaret potensialet som ligger i samarbeid med andre offentlige myndigheter og næringslivet? Krigen i Ukraina indikerer at teknologiselskapene kan spille en vesentlig rolle i forsvar mot cybertrusler. Hvordan kan disse erfaringene overføres til en norsk sammenheng? På den ene siden har vi lang erfaring med sivil-militært samarbeid innen rammen av totalforsvaret. På den andre siden så virker det å være noe uklart om dagens regler for offentlige anskaffelser gjør det mulig å etablere et så tett samarbeid som det vi ser i Ukraina.

Oppsummering

Artilleri, stridsvogner og luftvern spiller en svært viktig rolle i krigen mellom Russland og Ukraina. Vi bør aldri undervurdere makten som ligger i de fysiske stridsmidlene. Velger vi derimot å avgrense forestillingen om hva moderne krigføring er til strid med tradisjonelle våpen, så gir vi motstanderen en betydelig fordel. For det første kan vi bidra til å flytte grensene for hva en aggressor kan tillate seg uten å måtte stå til ansvar. For det andre kan det føre til at vi ikke tar cybertrusselen på alvor, og blir liggende med buken bar uten å forstå konsekvensene før det er for seint. Vi bør absolutt ta med i betraktningen at Ukrainas suksess i cyberdomenet skyldes samarbeid og hardt arbeid, og at Russland trolig er i ferd med å utvikle metoder og strategier for å omgå de digitale forsvarsverkene. For det tredje kan en snever oppfatning bidra til at cyberoperasjoner blir mangelfullt integrert i fellesoperasjoner, med den konsekvens at Forsvaret kan miste handlefriheten i cyberdomenet. Hvordan skal vi da lede militære styrker, skape situasjonsforståelse og styre våpensystemene? Digitalisering og omfattende investeringer i moderne militære kapasiteter innebærer at Forsvarets reaksjonsevne, kampkraft og utholdenhet er avhengig av at styrkene kan bruke cyberdomenet effektivt. Vi kan ha så mange manuelle reservesystemer vi vil, men det er ikke mulig å ha oversikt over luftrommet, styre missiler og samarbeide effektivt uten kontroll med egne IT-systemer.