De aller fleste av oss benytter opptil flere datamaskiner til daglig. Mobiltelefon, iPad, TV’en og laptopen er alle ulike former for datamaskiner. Selv i bilen og i enkelte kaffemaskiner og kjøleskap, befinner det seg en datamaskin. Sistnevnte ofte omtalt som «smarte» enheter. I IT-sikkerhetsmiljøene kalles disse enhetene «sårbare» fremfor smarte. Årsaken er så enkel som at en «smart» enhet som inneholder en datamaskin, kan kompromitteres og overtas helt eller delvis av en angriper. Om de er koblet sammen, kan kaffemaskinen bli en angrepsvektor inn mot virksomhetens IT-systemer. I militær sektor brukes datamaskiner i kampfly, fregatter og stridsvogner. I tillegg på kontorer, selvsagt. De fleste av de militære systemene er godt beskyttet med hjelp av en rekke ulike sikringstiltak. Flere av systemene «sikkerhetsgodkjennes» etter bestemmelser i sikkerhetsloven, noe som sikrer et forsvarlig sikkerhetsnivå i lys av hvor viktig IT-systemet er og det trusselbildet som IT-systemet kan stå overfor.

Likevel er det slik at en datamaskin eller et IT-system, generelt sett, kan kompromitteres på en rekke ulike måter. Dette gjelder uavhengig av om det er Forsvaret, Stortinget, en bedrift i privat sektor eller vi som enkeltpersoner som benytter oss av datamaskinen eller IT-systemet. En datamaskin og et IT-system er konseptuelt i stor grad det samme uavhengig hvem som bruker det. Forskjellen er ofte hvilke enkeltkomponenter det består av og hva vi kobler det til. Enkeltkomponenter kan være slik som klienter (brukernes datamaskiner), servere, brannmurer, switcher, routere og så videre. Et IT-system kan også bestå av et nettverk av sammenkoblede datamaskiner. Internett er den største sammenkoblingen av flere sammenkoblede nettverk på jordkloden. Dette gjør nettverket enormt stort og komplekst. Nettverkene består likevel til syvende og sist av en rekke enkeltstående datamaskiner, som alle kan «angripes» eller «kompromitteres» ved at sårbarheter blir utnyttet.

Noen datamaskiner og nettverk er sikret bedre enn andre og er derfor vanskeligere å gjennomføre et vellykket angrep mot. Samtidig er det de samme grunnleggende tiltakene som sikrer en datamaskin og informasjonen som lagres på maskinen, uavhengig om brukeren er enkeltpersoner eller Forsvaret. Dette selv om sistnevnte vil stille strengere krav til sikkerhet og dermed implementere flere tiltak.

Denne artikkelen vil gå i dybden på noen få sentrale sikkerhetstiltak for å beskytte tilgangen til et IT-system eller en IT-tjeneste, som er relevante både for virksomheter og for oss som enkeltpersoner. Selv om et IT-system kan bestå av enormt mange flere enkeltkomponenter enn hva som beskrives her, vil artikkelen forhåpentligvis gi deg som leser noe mer forståelse for hva som kan være god – og hva som kan være mindre god sikkerhet. I tillegg til å illustrere kompleksiteten i IT-sikkerhetsarbeidet.

Beskyttelsestiltak: Autentisering med brukernavn og passord

Den enkleste måten å «angripe» et IT-system eller en tjeneste på, er å logge inn på systemet med bruk av et legitimt brukernavn og passord. Sistnevnte omtales som autentiseringsmekansimer. Autentisering er prosessen eller handlingen som viser at noe er ekte eller genuint. Innen IT kobles denne ektheten opp imot en persons identitet. Altså brukernavnet og passordet knyttes opp til deg som person, og skal derfor være bærer av din identitet. Autentiseringsmekanismene skal derfor sørge for at personen som logger seg på IT-systemet er den personen som brukerkontoen tilhører. Det kan for eksempel være innlogging lokalt på din datamaskin, til bedriftens nettverk eller til din e-post konto dersom du benytter web-tjenester som Gmail, Hotmail eller sosiale medier som Facebook og Twitter.

Dersom angriperen får tak i alle faktorene som autentiseringen består av, i det enkleste tilfellet brukernavn og passord, kan angriperen logge inn på systemet tilsynelatende som en legitim bruker. Altså som deg. Brukernavn og passord kan enkelt fanges opp på ulike måter. En av de vanligste angrepsmetodene i dag er via phishing. Altså ved at angriperen får brukeren til å besøke en nettside som kontrolleres av angriperen. Angriperen får dermed brukeren om å skrive inn sitt brukernavn og passord, i god tro om at vedkommende logger seg på tjenesten. Dette kan gjøres ved å kopiere innholdet på en legitim nettside og laste siden opp til en web-adresse, f.eks. www.gmæil.com, så brukeren ikke reagerer på forfalskningen. Påloggingsinformasjonen overføres dermed til angriperen.

Et annet scenario er at angriperen bruker en «keylogger» som kan være installert på enheten og som tar opp alle tastetrykk. Et tredje er at brukernavn og passord blir lekket ut på internett ved lekkasje av en passorddatabase til en tjeneste som du benytter. Dersom passordene lagres i lesbart format og ikke i kryptert form, er det stor sannsynlighet for at noen vil forsøke å logge inn på dine tjenester. For å sjekke om dine passord har blitt lekket, gå inn på www.haveibeenpwnd.com og søk deg selv opp. Gjenbruker du passord på flere nettsteder, kan lekkasjen misbrukes til å logge inn på flere tjenester.

Derfor kan gjenbruk av passord på flere forskjellige tjenester være lite ønskelig. Utfordringen er bare at de færreste brukere klarer å huske veldig mange forskjellige passord. Derfor er det ofte en fordel å ha et fåtall passord som man faktisk husker og som man ikke har behov for å skrive ned på gule lapper eller lagre de nedskrevet på datamaskinen. Disse passordene bør samtidig være «sterke».

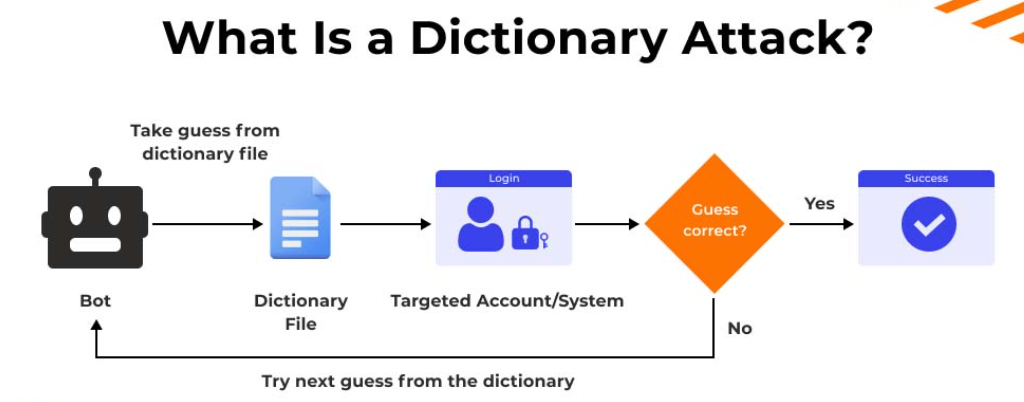

Angrepsteknikk: «Brute-force» og passordknekking

Et «sterkt» passord er et passord som ikke lar seg enkelt «knekke» hvis noen forsøker å «brute-force» det. Brute force er en angrepsteknikk hvor man benytter prosessorkraften i datamaskinen for å gjette seg frem til passordet. Ofte benyttes grafikk-kort med sine GPU’er (graphics processing unit) til brute-forcing fordi utregningshastigheten er høyere enn for ordinære CPU’er (central prosessing unit). CPU er prosessoren som befinner seg inne i datamaskinen og hastigheten på prosessoren forteller oss noe om hvor raskt den kan utføre oppgaver. Denne hastigheten måles i hertz, megahertz eller gigahertz.

Jo høyere hastighet prosessoren har, desto fortere går det å de-kryptere det krypterte («hashede») passordet. Hive Systems har laget en oversikt over hvor lang tid det tar å «brute-force» passord, basert på dagens prosessorkraft. Et sterkt passord, det vil for eksempel si et passord over 14 tegn bestående av tilfeldige tegn, numre, tegn og en kombinasjon av store og små bokstaver, tar betydelig lengre tid å «knekke» sammenliknet med et «svakt» passord. Et sterkt passord basert på reglene over, slik som «S7r@7@G3m 3r br@», vil ifølge Hive Systems oversikt ta 1 million år å knekke. Et svakt passord bestående av 9 store og små bokstaver, slik som «StraTageM» vil ta kun 24 minutter å knekke. Med kun små bokstaver tar et like langt passord på 9 tegn, slik som «stratagem» kun 3 sekunder å knekke.[1]Bruker man i tillegg ord som finnes i en ordliste eller passord som er vanlige, slik som «Sommer2023», «admin» eller liknende, går kodeknekkingen betydelig fortere dersom angriperen kobler kodeknekkingen opp mot slike ordlister. Derfor er en anbefaling å benytte et «langt og sterkt» passord, bestående av en kombinasjon av store og små bokstaver, tegn og tall, helst i en randomisert rekkefølge – som samtidig lar seg lett huske. En måte å gjøre dette enklere på er å benytte en password-manager som kan huske slike lange og komplekse passord for deg. Et annet godt alternativ er å benytte en lengre setning som lett lar seg huske og som består av mange tegn, men her må man samtidig være oppmerksom på utfordringene knyttet til brute-force med bruk av ordlister.

En password-manager kan lastes ned gratis og lagres på mobiltelefonen. En utfordring er likevel at sentrale passordtjenester kan kompromitteres, slik tilfellet var med tjenesten Last Pass i 2022.[2] Til tross for at slike databaser kan bli lekket, lagres passordene i LastPass i kryptert form. Dette betyr at krypteringen må knekkes for at passordene skal kunne bli lesbare for angriperen. Den enkleste måten for angriperen å de-kryptere passordene på, er å få tak i brukerens «Master password». Altså passordet som benyttes for å logge inn til Last Pass tjenesten, hvor alle brukerens passord til andre tjenester ligger lagret i klartekst (ikke kryptert). Et annen måte er å knekke krypteringen gjennom «brute-force» som beskrevet over. Dersom brukeren har fulgt ‘beste-praksis’ og benyttet «sterke passord» som beskrevet over, er dette en prosess som vil ta svært lang tid.[3] Password-managers er derfor i utgangspunktet å betrakte som sikkert fordi de benytter sterk kryptering, men utfordringer, slik som lekkasjer, kan oppstå ved at informasjon om brukernavn og passord lagres sentralisert.

Beskyttelsestiltak: Autentisering med to eller flere faktorer

Derfor er det ikke tilstrekkelig kun å benytte brukernavn og passord for pålogging til en tjeneste eller et IT-system. For å gjøre det vanskeligere for angriperen å ta over en brukerkonto, bør man legge inn flere faktorer i autentiseringsprosessen. Altså prosessen som verifiserer at brukeren er legitim. Ofte omtales dette som to-faktor eller fler/multi-faktor autentisering. Et godt prinsipp er at autentiseringen bør bestå av noe man vet og noe man har. I tillegg kan det bestå av noe man er. Noe man vet kan være et passord. Noe man har kan være en kodebrikke, et kort eller en datamaskin. Noe man er kan være biometrisk informasjon, altså fingeravtrykk eller ansiktsfoto. Sistnevnte lagres ofte som en kodestreng som er unikt for hvert enkelt individ, og kan derfor lekkes i ettertid.

For eksempel ved lekkasje av en database. Man har noe mer begrenset med antall fingeravtrykk (kun ti) og ansiktsform (kun ett), til forskjell fra passord (uendelig). Biometrisk identifikasjon som del av en autentiseringsprosess har derfor noen betydelige svakheter. Derfor kan en randomisert-kode, ofte det mange forbinder som to-faktor autentisering, være å foretrekke. Angriperen må dermed også få tak i koden, i tillegg til brukernavnet og passordet, for å logge seg på IT-systemet. Dette er en ytterligere barriere som vanskeliggjør pålogging fra trusselaktørens ståsted. Det er fremdeles ikke en umulig oppgave, og ved flere kjente tilfeller har en angriper fått brukeren til å oppgi påloggingskoden. Dette gjøres ofte i kombinasjon med at angriperen har fått tak i personens brukernavn og passord, i forkant.

Angrepsteknikk: Sosial manipulasjon og SIM-swapping

Ett kjent eksempel er da en 18 år gammel britisk «hacker» fikk tak i brukernavn og passord til en IT-ansatt multimilliard-konsernet Uber. Ved bruk av sosial manipulasjon fikk hackeren den ansatte som var innehaver av kontoen til å gi ut sin to-faktor påloggingskode. 18-åringen utgav seg for å være fra IT-servicedesken til Uber og kontaktet den ansatte via WhatsApp. Dette førte til at den ansatte gav fra seg den siste og nødvendige faktoren for at angriperen kunne koble seg til Ubers IT-systemer.[4] Derfra klarte angriperen å ta over hele skymiljøet til Uber og oppnå den høyeste administrator-rettigheten i systemet, ved hjelp av andre teknikker. Dermed kunne angriperen gjøre hva han ville med Ubers IT-system, herunder å slette deres tjenester og data. Dette inkluderer også backup av IT-systemer og data, dersom sistnevnte var lagret i den samme skytjenesten. Til tross for at angriperen hadde mulighettil å sabotere for Uber, valgte han likevel å ikke gjennomføre det. Gjennom meldinger som 18-åringen selv la ut på Ubers interne chatteløsning ‘Slack’, forklarte angriperen at han hacket Uber fordi de hadde dårlig sikkerhet og fordi han mente at sjåførene deres burde få bedre betalt.[5] Man kan kanskje omtale det som et stunt mot sosial dumping. De samme teknikkene benyttes imidlertid også av mer avanserte trusselaktører, slik som statstilknyttede og organiserte kriminelle. En hovedregel er at også de avanserte aktørene ikke benytter avanserte metoder hvis det holder å benytte de enkleste.

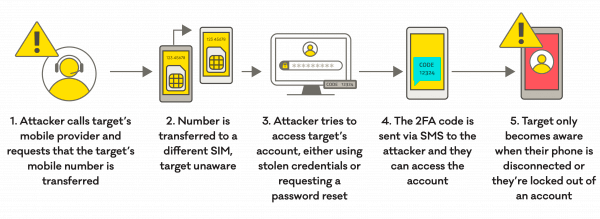

En sentral fordel med pålogging via to-faktor autentisering og randomisert kode, er at det ikke spiller noen rolle hvor svakt passordet for pålogging er. Man må fremdeles ha tilgang til den randomiserte koden. Dersom jeg frivillig gir deg mitt passord, får du ikke logget på kontoen(e) mine uten også å ha tilgang til koden. Denne kan befinne seg på en fysisk kodebrikke, en app slik som Microsoft’s Authenticator, eller man kan få den tilsendt på e-post eller SMS. Sistnevnte, altså SMS-basert to-faktor autentisering har imidlertid den utfordringen med at koden kan fanges opp av angriperen dersom de får tak i et SIM-kort tilhørende eieren av kontoen. Dette er en angrepsmetode som heter «SIM-swapping» og består av at angriperen lurer teleselskapet til å sende et nytt SIM-kort i posten som angriperen får tak i. En slik angrepsteknikk har blitt benyttet av den kriminelle grupperingen Lap$us som i hovedsak har bestått av unge personer fra England og Brasil. Lap$us har kompromittert store selskaper som Microsoft, Samsung og Vodaphone, blant annet ved bruk av SIM-swapping. Til tross for utfordringene knyttet til SIM-swapping, er SMS-basert to-faktor autentisering sikrere enn ingen to-faktor autentisering. Den kan bare være litt enklere å forbigå av en kreativ trusselaktør.[6]

Sosial manipulasjon er en effektiv metode for å forbigå to-faktor autentisering, noe eksempelet med 18-åringen som kompromitterte Uber sine systemer, illustrerer. Tidligere ble to-faktor autentisering betraktet som svært vanskelig å forbigå, men ved hjelp av sosial manipulasjon har det blitt betraktelig enklere. Det er likevel et stort steg i forbedring av sikkerhet å benytte flere faktorer for autentisering, sammenliknet med å kun benytte brukernavn og passord. Sistnevnte vil enklere kunne fanges opp, lekkes eller knekkes ved hjelp av brute-force. For å unngå sosial manipulasjon kan man benytte såkalt «phishing-resistant» multifaktor-autentisering. Dette består ofte av litt mer tekniske mekanismer, slik som sertifikater for å autentisere en datamaskin. Enkelt forklart innebærer metoden at datamaskinen viser at den tilhører en legitim bruker med tilgang til nettverket, ved å fremvise et digitalt sertifikat. Dersom sertifikatet godkjennes av en server, blir datamaskinen gitt tilgang til nettverket. Dermed kan man benytte en faktor som springer ut av noe man har. I tillegg til passordet som er noe man vet.

Behov for en helhetlig sikkerhetsarkitektur

Men også disse autentiseringsmekanismene kan bli forbigått av en avansert angriper. Flere tekniske sårbarheter kan utnyttes for å gjennomføre såkalt authentication bypass. Angriperen kan dermed komme seg forbi autentiseringsmekanismene ved å sende utnyttelseskode inn mot de delene av IT-systemet som er tilkoblet internett. Slik tilfellet var med Stortingets e-post servere som ble kompromittert av kinesiske trusselaktører i februar og mars, 2021. En av de tekniske sårbarhetene som angriperen utnyttet, muliggjorde forbigåelse av autentiseringsmekanismer.[7] For å beskytte mot slike angrepsteknikker er det igjen behov for andre tiltak. For eksempel å legge e-post serverne bak brannmurer eller løsninger med moderne autentiseringsmekanismer (slik som VPN eller MDM).

Sårbarheter i disse løsningene kan også utnyttes, noe angrepet mot IT-systemet til departementene i sommer, illustrerte. Da var det sårbarheter i departementenes MDM-løsning av typen Ivanti Endpoint Mobile Manager, som ble utnyttet. En helhetlig sikkerhetsarkitektur må derfor inneha en tilnærming basert på prinsippet om sikring i dybden. Dette innebærer en rekke ulike tiltak og barrierer i kombinasjon som beskytter IT-systemer dersom ett eller flere av tiltakene svikter. På den måten kan både du som enkeltperson og Forsvaret som

Fotnoter

[1] Neskey, C. (2023, 18. april). Are Your Passwords in the Green?. Hive Systems. https://www.hivesystems.io/blog/are-your-passwords-in-the-green

[2] Wetherbed, J. (2023, 28. februar). Attackers stole LastPass data by hacking an employee’s home computer. The Verge. https://www.theverge.com/2023/2/28/23618353/lastpass-security-breach-disclosure-password-vault-encryption-update

[3] Koubba, T. (2022, 22 desember). Security Incident December 2022 Update. LastPass. https://blog.lastpass.com/2022/12/notice-of-recent-security-incident/

[4] Goddin, D. (2022, 16. september). Uber was breached to its core, purportedly by an 18-year-old. Here’s what’s known. Ars Technica. https://arstechnica.com/information-technology/2022/09/uber-was-hacked-to-its-core-purportedly-by-an-18-year-old-here-are-the-basics/

[5] Conger, K. & Roose, K. (2022, 15. september). Uber Investigating Breach of Its Computer Systems. The New York Times. https://www.nytimes.com/2022/09/15/technology/uber-hacking-breach.html

[6] Ilascu, I. (2023, 11. august). Lapsus$ hackers took SIM-swapping attacks to the next level. Bleepingcomputer. https://www.bleepingcomputer.com/news/security/lapsus-hackers-took-sim-swapping-attacks-to-the-next-level/

[7] Grunzweig, J., Meltzer, M., Koessel, S., Adair, S., & Lancaster, T. (2021, 2. mars). Operation Exchange Marauder: Active Exploitation of Multiple Zero-Day Microsoft Exchange Vulnerabilities. Volexity. https://www.volexity.com/blog/2021/03/02/active-exploitation-of-microsoft-exchange-zero-day-vulnerabilities/